TEMA 03 USUARIOS GRUPOS Y EQUIPOS

01- CREAR UNA ESTRUCTURA DE UNIDADES ORGANIZATIVAS

Una vez tengamos nuestra MV funcionando con WinSRV22 y Active Directroy instalado.

(Recuerda cambiar el nombre y añadir una ip estática y la misma ip DNS)

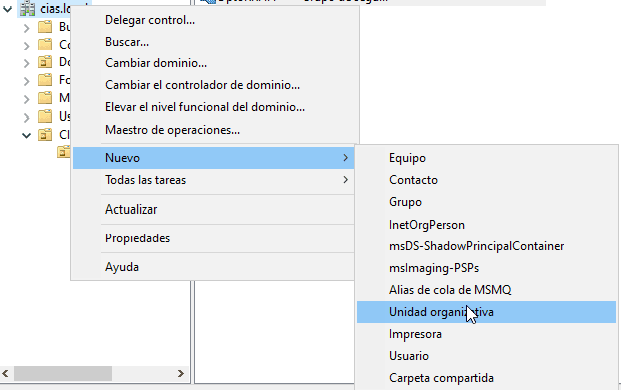

- Nos dirigimos al Panel de Administración / Herramientas / Usuarios y Equipos de Active Directory

- Clic dcho encima del domino (cias.local en este caso) / Nuevo / Unidad Organizativa, pondremos el nombre deseado (RRHH en este caso)

- Ten en cuenta donde quieres crear la UO, ya que puedes crear unas dentro de otras. Mantén un orden.

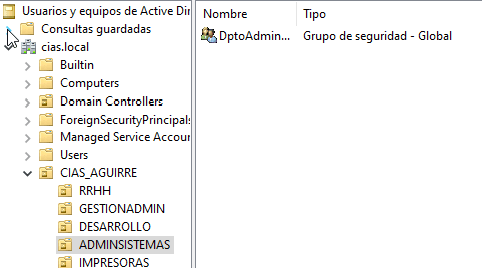

- Repite el paso anterior para la creación de grupos dentro de la UO en la que desees crearlo. Debería quedar algo similar a: En cada UO el grupo que se haya creado.

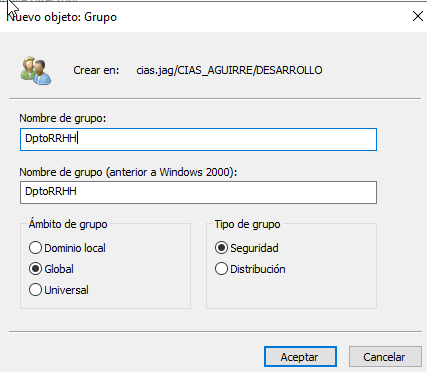

02- CREAR GRUPOS

- Clic derecho encima de la unidad organizativa donde queremos el nuevo grupo / nuevo / grupo

- Nos aseguramos de seleccionar el ámbito del grupo correcto. Local (para recursos), Global o Universal

- Repetimos el proceso con cada Grupo en su respectiva Unidad Organizativa.