TEMA 1 y 2 PRINCIPIOS SEG Y NORMAS

CAPÍTULO 1 · Principios de seguridad y alta disponibilidad

- Objetivo del capítulo: entender la problemática de la seguridad, los principios que la sustentan, el concepto de alta disponibilidad (HA) y las principales vulnerabilidades/amenazas (físicas y lógicas) y medidas preventivas/correctivas.

- Pilares de la seguridad (CIA)

- Confidencialidad: acceso solo a personas/servicios autorizados (cifrado, control de acceso).

- Integridad: datos completos y no alterados (hash, firma digital, trazabilidad).

- Disponibilidad: servicios y datos accesibles cuando se necesiten (redundancia, UPS, copias, monitorización).

- Relacionados: autenticación (probar identidad) y no repudio (no negar envío/recepción).

- Fiabilidad y HA

- MTTF/MTBF (tiempo hasta fallo) ↑ y MTTR (tiempo de recuperación) ↓ para minimizar inactividad.

- Interrupciones previstas (mantenimiento) vs imprevistas (fallos, ataques, desastres).

- Objetivo: niveles de servicio altos (p.ej., “cinco nueves” 99,999%).

- Elementos vulnerables

- Hardware: diseño/ fabricación defectuosa, energía, desgaste, uso inadecuado.

- Software: malware (virus, gusanos, troyanos), puertas traseras, bombas lógicas, errores de programación.

- Factor humano: curiosidad, insiders, ingeniería social, fraude, sabotaje, robo.

- Red y datos: topología, SO, instalaciones deficientes; denegación de servicio y exfiltración.

- Vulnerabilidades típicas de aplicaciones/sistemas

- Configuración insegura; validación de entradas deficiente.

- Traversal de directorios; inyección (SQL, código), XSS, CSRF.

- Desbordamientos de búfer, errores de formato de cadenas.

- Gestión de credenciales y permisos deficiente; criptografía mal aplicada.

- Condiciones de carrera, mala gestión de recursos.

- Amenazas

- Físicas: incendios, inundaciones, robo, cortes eléctricos, desastres.

- Lógicas: malware, explotación de vulnerabilidades, intrusiones, DoS/DDoS, fuga de datos.

- Tipos de atacantes: oportunistas, profesionales remunerados, insiders, grupos organizados.

- Seguridad física y ambiental

- Ubicación CPD y salas técnicas: control de acceso (contraseñas políticas, tarjetas, RFID, tokens, biometría), extinción adecuada (no conductiva), climatización (≈≤30 °C), SAI/ generadores, cableado y cerramientos seguros.

- Medidas y políticas

- Seguridad activa (preventiva): endurecimiento, parches, EDR/antimalware, filtrado, backups, formación.

- Seguridad pasiva (correctiva): restauración, planes de contingencia/continuidad y de recuperación ante desastres (BCP/DRP).

- Auditorías periódicas: inventario, evaluación de vulnerabilidades, pentest, análisis forense; marcos ISO/IEC 27001–27002, COBIT.

CAPÍTULO 2 · Normativa legal y protección de datos (resumen)

Marco vigente en España/UE: el régimen actual es RGPD (UE 2016/679) + LOPDGDD (LO 3/2018). La antigua LOPD 15/1999 queda como referencia histórica. Para servicios online y comunicaciones comerciales aplica además la LSSI-CE 34/2002.

- Ámbito y conceptos clave (RGPD/LOPDGDD)

- Aplica a cualquier tratamiento de datos personales (cualquier info que identifique a una persona), automatizado o no, en la UE o dirigido a ciudadanos UE.

- Figuras: responsable del tratamiento, encargado, delegado de protección de datos (DPD) (cuando proceda), y AEPD como autoridad de control.

- Derechos de las personas: ARCO (Acceso, Rectificación, Cancelación/Supresión—incluye derecho al olvido—, Oposición) + Limitación del tratamiento y Portabilidad.

- Obligaciones del responsable/encargado

- Información y consentimiento expreso (finalidades, base jurídica, cesiones, conservación, transferencias internacionales, derechos).

- Confidencialidad y contratos con encargados; controles de acceso.

- Análisis de riesgos y, si procede, Evaluación de Impacto (EIPD/DPIA).

- Notificación de brechas a la AEPD en ≤ 72 h y, si procede, a los afectados.

- Registro de actividades de tratamiento (sustituye a la inscripción general de ficheros de la antigua LOPD).

- Medidas técnicas y organizativas proporcionales al riesgo; políticas, formación y evidencias.

- Email marketing y comunicaciones comerciales

- LOPDGDD/RGPD: base legal y deber de información; gestión de consentimientos; derechos ARCO+.

- LSSI-CE: exige consentimiento previo y verificable para envíos publicitarios electrónicos, salvo relación previa y productos/servicios similares; identificarse claramente, incluir mecanismo de baja sencillo y gratuito; evitar noreply como remitente operativo.

- Encargado de tratamiento: la plataforma de email es encargada; debe formalizarse contrato y, si hay transferencias internacionales, garantizarse nivel adecuado.

- LSSI-CE en webs/servicios online

- Obligación de información accesible: identificación del prestador (nombre/razón social, NIF/CIF, domicilio, email y medio de contacto), datos registrales, precios y condiciones.

- Textos legales: Aviso legal, Política de privacidad (RGPD/LOPDGDD), Política de cookies y, si hay contratación, condiciones de contratación.

- Régimen sancionador: infracciones leves, graves y muy graves con multas significativas.

- Niveles de seguridad y medidas

- El RGPD no usa los antiguos niveles “básico/medio/alto” de la LOPD; exige enfoque basado en riesgo y responsabilidad proactiva (accountability): cifrado, seudonimización, minimización de datos, retención limitada, backups, controles de acceso, auditorías.

- Auditorías y cumplimiento

- Revisiones periódicas (ISO 27001/27002, COBIT), pruebas técnicas (vuln scan, pentest), revisión de terceros (encargados), evidencias de cumplimiento y actualización continua de políticas/procedimientos.

Principios de Seguridad y Alta Disponibilidad

1.1. Introducción

La seguridad informática busca proteger la información, un activo vital para las organizaciones, frente a una amplia gama de amenazas como fraudes, virus, hackers, sabotaje y espionaje. La información puede existir en múltiples formatos (impresa, electrónica, magnética, óptica) y ser transmitida de diversas maneras.

Amenazas Actuales: Las más comunes provienen de redes sociales, correo electrónico y navegación web, a través de malware (código malicioso) que infecta equipos y los convierte en parte de redes botnet o zombis. Estas redes se utilizan para enviar spam o ejecutar ataques de Denegación de Servicio Distribuido (DDoS).

Definición de Seguridad Informática: Es el proceso para asegurar que los recursos de un sistema de información se utilen según lo decidido y que el acceso y modificación de la información esté restringido a personas autorizadas.

Objetivos Principales:

- Detectar y gestionar riesgos y amenazas.

- Garantizar el uso adecuado de los recursos.

- Limitar pérdidas y recuperar el sistema tras un incidente.

- Cumplir con el marco legal y los requisitos organizativos.

1.2. Fiabilidad, Confidencialidad, Integridad y Disponibilidad (CID)

La seguridad se sustenta en tres pilares fundamentales, conocidos como la «Tríada CID»:

- Confidencialidad: Garantiza que la información solo sea accesible para personal autorizado. Se logra con mecanismos como el cifrado.

- Integridad: Asegura que la información sea exacta y completa, y que no haya sido alterada de manera no autorizada. Se verifica con firmas digitales y hashes.

- Disponibilidad: Garantiza que la información y los sistemas estén operativos para los usuarios autorizados cuando lo necesiten.

Conceptos Relacionados (CIDAN):

- Autenticación: Verifica la identidad de un usuario o sistema (ej. usuario y contraseña).

- No Repudio: Garantiza que una parte no pueda negar haber realizado una acción. Existe el no repudio en origen (el emisor no puede negar el envío) y en destino (el receptor no puede negar la recepción).

Alta Disponibilidad (High Availability):

Es la capacidad de mantener aplicaciones y datos operativos 24/7/365. Su objetivo es minimizar las interrupciones, que pueden ser:

- Previstas: Mantenimiento programado.

- Imprevistas: Fallos de hardware, software, desastres naturales, etc.

Métricas de Disponibilidad:

- MTTF (Mean Time To Failure): Tiempo medio hasta que un sistema falla.

- MTTR (Mean Time To Recover): Tiempo medio para recuperar el sistema tras un fallo.

- Disponibilidad: Se calcula para minimizar el tiempo de inactividad. El nivel más alto es «five nines» (99,999%), que permite solo ~5 minutos de inactividad al año.

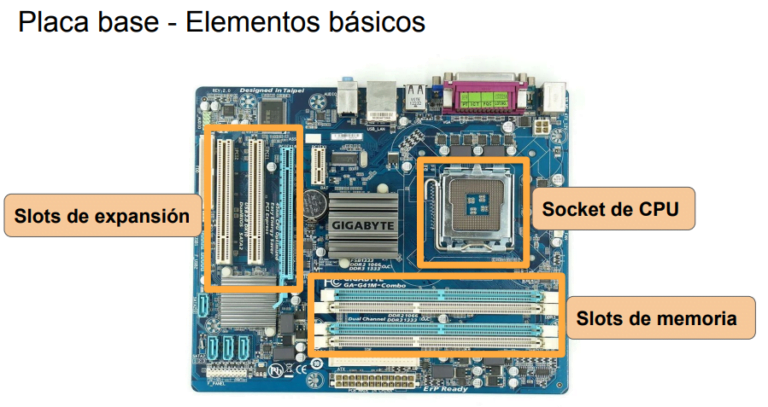

1.3. Elementos Vulnerables en el Sistema Informático

Los sistemas son vulnerables en cuatro áreas principales:

- Hardware: Fallos por mal diseño, errores de fabricación, variaciones en el suministro eléctrico, desgaste natural y mal uso.

- Software: Incluye software de desarrollo malicioso, bombas lógicas, y código malicioso como virus, gusanos, troyanos y backdoors.

- Factor Humano: La vulnerabilidad más impredecible. Incluye:

- Curiosos: Intrusos sin intención maliciosa pero peligrosos.

- Intrusos remunerados: Hackers profesionales.

- Personal enterado: Empleados o exempleados con motivaciones diversas.

- Terroristas.

- Robo, sabotaje y fraude.

- Ingeniería social: Manipulación de personas para obtener información confidencial.

- Red de Datos: Amenazas como la no disponibilidad de la red y la extracción lógica de información. Depende de la topología, el sistema operativo y el cumplimiento de las normas de instalación.

1.4. Análisis de las Principales Vulnerabilidades de un Sistema

Se clasifican en vulnerabilidades técnicas específicas:

- Configuración: Configuraciones por defecto o incorrectas.

- Validación de Entrada: No verificar correctamente los datos de entrada.

- Salto de Directorio: Moverse sin autorización por el sistema de archivos.

- Inyección de Comandos del SO: Ejecutar comandos del sistema operativo a través de entradas no validadas.

- XSS (Cross-Site Scripting): Ejecutar scripts maliciosos en el navegador de una víctima.

- Inyección SQL: Insertar código SQL malicioso en una base de datos para manipularla.

- Inyección de Código: Introducir código ejecutable en una aplicación.

- Desbordamiento de Búfer (Buffer Overflow): Introducir más datos de los que un búfer puede contener, sobrescribiendo memoria.

- Error de Formato de Cadena: Manipular cadenas de formato para leer o escribir memoria.

- Filtrado de Información: Revelación accidental o intencionada de información sensible.

- Gestión de Credenciales: Debilidades en contraseñas y archivos de usuarios.

- Control de Acceso: Mecanismos defectuosos de permisos y privilegios.

- Fallo de Autenticación o Cifrado: Algoritmos débiles o mal implementados.

- CSRF (Cross-Site Request Forgery): Engañar a un usuario autenticado para que ejecute acciones no deseadas en una aplicación web.

- Condición de Carrera: Resultados impredecibles por el acceso simultáneo a los mismos datos.

- Error en la Gestión de Recursos: Consumo excesivo de recursos que provoca denegación de servicio.

1.5. Amenazas: Físicas y Lógicas

Una amenaza es una posible causa de un incidente no deseado que puede dañar un activo (equipos, datos, mobiliario).

- Amenazas Físicas: Aquellas que afectan al hardware. Incluyen desastres naturales (incendios, inundaciones), robos, vandalismo y fallos en el suministro eléctrico.

- Amenazas Lógicas: Aquellas que afectan al software y los datos. Incluyen virus, hackers, ataques de red, etc.

1.6. y 1.7. Seguridad Física y Ambiental / Ubicación y Protección

La seguridad física protege el hardware de las amenazas físicas y ambientales.

Centro de Procesamiento de Datos (CPD): Lugar diseñado para albergar y proteger los sistemas críticos (servidores) con condiciones óptimas.

Medidas de Protección Física en un CPD:

- Control de Acceso Físico:

- Sistemas de contraseña.

- Tarjetas magnéticas.

- RFID (Identificación por radiofrecuencia).

- Tokens (dispositivos que generan claves aleatorias).

- Sistemas Biométricos (huellas dactilares, iris, etc.).

- Control Ambiental:

- Sistemas de Control de Temperatura: Mantener la temperatura por debajo de los 30°C para el correcto funcionamiento de los equipos.

- Sistemas Contra Incendios: Sistemas que no dañen los equipos (ej. que no usen agua o materiales conductores).