TEMA 03 (RDE)

CONFIGURACIÓN Y ADMINISTRACIÓN DE REDES LOCALES

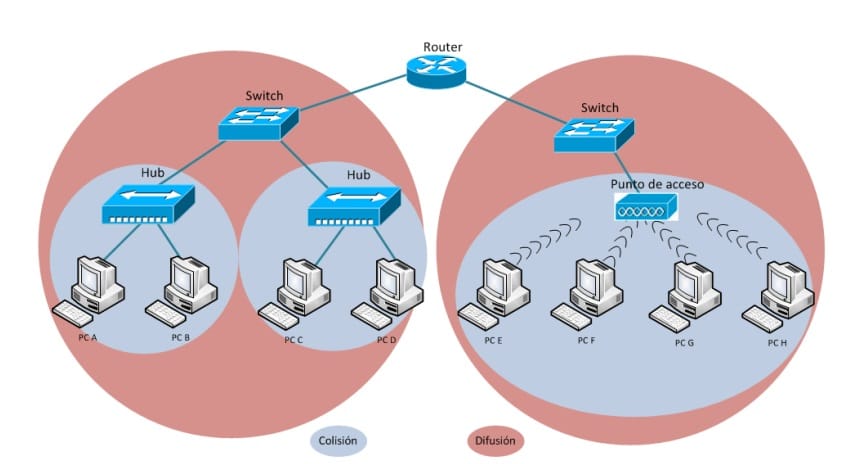

- Segmentación de la red. Dominios de difusión y dominios de colisión

- Colisiones: Cuando hay muchos equipos conectados y dos de ellos transmiten al mismo tiempo se produce una colisión (a evitar).

- Gran Difusión: La información llega a muchos equipos (a evitar).

- La segmentación se utiliza puentes, switches y/o routers.

- Los routers (nivel3) crean dominios de difusión.

- Un dominio de difusión contiene uno o mas dominios de colisión.

- El switch (nivel 2) dominios de colisión. Reconocen direcciones MAC de origen y destino.

- Los routers (nivel3) crean dominios de difusión.

- Configuración a nivel de capa de enlace.

- El switch consta de una tabla de direcciones MAC para aprender las MAC de origen y destino. Se puede rellenar de 2 formas:

- Dinámicamente: El switch administra las direcciones.

- Estáticamente: Introducimos la dirección manualmente.

- Las entradas en la tabla de direcciones MAC se borran pasado un tiempo para liberar memoria. Aunque…

- Se puede asignar una MAC estática a un puerto de forma permanente. Normalmente por motivos de seguridad. Y esa MAC no sería borrada de la tabla.

- 2.1. Protocolo ARP: Puede ser consultada en la consola de Win con «arp -a» si el destino está en la tabla ARP envía un Unicast a la MAC específica, si no conoce la MAC envía un Broadcast a todos los dispositivos.

- Resuelve direcciones IP a direcciones MAC

- Mantiene una caché de asignaciones.

- 2.2. Tormentas de broadcast: Cuando se envían tantos broadcast que la red se congestionada y puede dejar de funcionar correctamente.

- 2.3. Protocolo Spanningtree (STP): Gestiona los bucles de la topología de red. Calcula rutas únicas y mantiene desactivados los enlaces redundantes y los activa en caso de fallo. Transforma una red física en malla en una red lógica en árbol.

- 2.4. VLANs: Consulta AQUÍ un ejercicio práctico

- VLAN nativa, administrativa y predeterminada

- Nativa: VLAN que se asigna por defectos a Paquetes sin etiquetar.

- Administrativa: VLAN utilizada para configuraciones del switch.

- Predeterminada: VLAN a la que pertenecen todos los puertos sin asignacion a VLAN específica. (VLAN 1 normalmente.).

- VLAN nativa, administrativa y predeterminada

- El switch consta de una tabla de direcciones MAC para aprender las MAC de origen y destino. Se puede rellenar de 2 formas:

3.-Configuración a nivel de capa de red

- IP: Dirección lógica que identifica un dispositivo en una red. No puede haber 2 dispositivos con la misma IP dentro de la misma red.

- El direccionamiento en internet las gestiona InterNIC.

- ICANN: Corporación responsable de los DNS (nombres de dominio) en internet

3.2. Subredes (Subneting):

192.168.0 y 192.168.1 identifican la red. Por lo que el PC A y el PC B pueden comunicarse, al estar en la misma red, pero no se comunicarán con el PC C y PC D, que están en otra red.

- 3.3. Protocolo ICMP: Protocolo de Mensajes de Control de Internet o ICMP. Es un protocolo de control y notificación de errores de IP. Basado en ping y traceroute, envían mensajes para ver si un dispositivo está disponible.

- 3.4. Routers. Tipos Modos de Conexión: Operan en la capa 3, su función es separar las redes sus funciones principales son:

- Servidor DHCP

- Filtrado de datos ACL

- Traducción de direcciones NAT

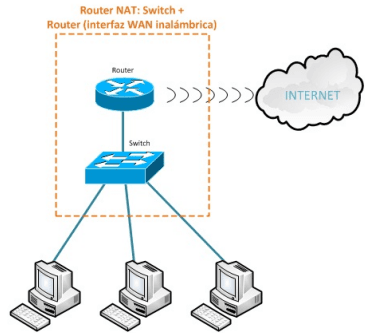

- 3.4. Routers en las LANs: Todos usan la técnica NAT, ya que separan una red privada de una pública. Vienen configurados de fábrica para facilitar su instalación. Su esquema interno podría ser como la siguiente figura:

- Router de Fibra: Exactamente igual al anterior, pero sustituye el modem por un ONT que transforma la señal óptica.

- Router receptor de señal WIFI, cliente WISP: Recibe la señal de internet de forma inalámbrica, ya sea mediante una SIM o cualquier otro modo de transmisión inalambrica.

- Routers en las WANs: Su función es enrutar paquetes entre otros routers, el SO mas conocido es el IOS de Cisco.

- Formas de Conexión al rotuter:

- Vía puerto-consola: Es un puerto específico para administración de routers empresariales. 3 formas principales de acceso:

- Puerto de consola: Se usa un programa para emular el terminal por puerto serie + cable Admin.

- Por el auxiliar:

- Por puerto LAN con una sesión Telnet:

- Vía SSH-telnet: (No recomendable, conexión NO segura) No es habitual en routers domésticos. Para conectarnos con SSH podemos usar Putty desde un equipo especificando la IP del router (Puerta de enlace).

- Vía Web: Mucho mas habitual, y tan sencillo como abrir el navegador de internet, y teclear la IP del router (Puerta de enlace). Donde accederemos a una interfaz intuitiva.

- Vía puerto-consola: Es un puerto específico para administración de routers empresariales. 3 formas principales de acceso:

- 3.5. NAT (Networking Address Translation): Lo que hace es compartir una IP pública con varios dispositivos.

- 3.5.1. NAT Inversa (Abrir Puertos): Se usa para permitir entrar en una LAN desde Internet sin que haya una petición desde la LAN. La finalidad de abrir los puertos es tener servicios (servidor web, servidor BD, etc…) instalados en una LAN y que se puedan acceder desde cualquier lugar fuera de esa LAN.

- Algunos de los puertos mas comunes:

- Puerto 20 y 21: FTP

- Puerto 21: control de conexión.

- Puerto 20: Transferencia de datos.

- Puerto 22: SSH. Para conexiones remotas cifradas.

- Puerto 23: Telnet. Para conexiones remotas SIN cifrar (no seguro).

- Puerto 25: SMTP. Para el envío de correos.

- Puerto 53: DNS. Para resolver dominios en IPs.

- Puerto 80: HTTP. Para acceder a páginas web.

- Puerto 110: POP3. Para descargar mails desde un servidor de correo.

- Puerto 143: IMAP. Gestión de mails de manera remota.

- Puerto 113: HTTPS. Versión segura del HTTP.

- Puerto 20 y 21: FTP

- Algunos de los puertos mas comunes:

- 3.5.2. NAT con sobrecarga PAT: (Port Address Translation) Permite compartir una IP pública con varios dispositivos usando diferentes números de puertos.

- Como funciona?: Dispositivo manda una petición de acceso a internet, el router cambia la IP privada por la IP pública y traduce el número de puerto asociado a la conexión. De forma que varios dispositivos usan la misma IP pública pero distinto número de puerto. Con la ventaja de que ahorra IPs y Mejora la Seguridad. Ej:

- IP Privada | Puerto | IP Pública | Puerto

- 192.168.1.2:55001 → 203.0.113.1:1025

- 192.168.1.3:55002 → 203.0.113.1:1026

- 192.168.1.4:55003 → 203.0.113.1:1027

- Como funciona?: Dispositivo manda una petición de acceso a internet, el router cambia la IP privada por la IP pública y traduce el número de puerto asociado a la conexión. De forma que varios dispositivos usan la misma IP pública pero distinto número de puerto. Con la ventaja de que ahorra IPs y Mejora la Seguridad. Ej:

- 3.6. Enrutamiento: Proceso por el que un router decide como enviar paquetes desde una red hasta su destino. Camino que a seguir de un paquete hasta su destino.

- La tabla de enrutamiento consta de:

- Red de destino

- Máscara de red de destino

- IP del siguiente salto (puerta de enlace)

- Coste de la ruta o métrica (métrica inferior preferente)

- Funcionamiento:

- Recepción de paquete: Examina la IP de destino.

- Consulta de la tabla de enrutamiento: Consulta la tabla de enrutamientos.

- Determinación de la mejor ruta: Determina la mejor opción de la tabla.

- Encaminamiento del paquete: Reenvía el paquete según la ruta elegida.

- Tipos de enrutamiento:

- Enrutamiento Estático: Consiste en la configuración manual de las rutas en los routers por ejemplo:

- Un router con 2 redes conectadas (ip route | ip de red | máscara | p.enlace)

- Red 1: 192.168.1.0/24 (ip route 192.168.1.0 255.255.255.0 192.168.2.2)

- Red 2: 192.168.2.0/24 (ip route 192.168.2.0 255.255.255.0 192.168.1.2)

- Un router con 2 redes conectadas (ip route | ip de red | máscara | p.enlace)

- Enrutamiento Dinámico: Utiliza protocolos de enrutamiento para ajustar automáticamente las rutas. Digamos que «aprenden» las mejores rutas gracias a estos protocolos.

- Enrutamiento Estático: Consiste en la configuración manual de las rutas en los routers por ejemplo:

- La tabla de enrutamiento consta de:

- 3.5.1. NAT Inversa (Abrir Puertos): Se usa para permitir entrar en una LAN desde Internet sin que haya una petición desde la LAN. La finalidad de abrir los puertos es tener servicios (servidor web, servidor BD, etc…) instalados en una LAN y que se puedan acceder desde cualquier lugar fuera de esa LAN.

- Ejemplo de configuración de protocolo RIP:

- 1 Router conectado a 2 redes 192.168.1.0/24 y 192.168.2.0/24

Router> enable # Habilitar el modo privilegiado

Router# configure terminal # Entrar en modo de configuración global

Router(config)# router rip # Iniciar el proceso de enrutamiento RIP

Router(config-router)# version 2 # Configurar RIP versión 2

Router(config-router)# network 192.168.1.0 # Anunciar la red 192.168.1.0/24

Router(config-router)# network 192.168.2.0 # Anunciar la red 192.168.2.0/24

Router(config-router)# no auto-summary # Desactivar la sumarización

automática de redes (recomendado en RIPv2)

Router(config-router)# exit

Router(config)# exit

Router# write memory # Guardar la configuración- Ejemplo de configuración de protocolo OSPF:

- Suponemos que un router es del área 0 y conecta 2 redes 192.168.1.0/24 y 192.168.2.0/24

Router> enable # Habilitar el modo privilegiado

Router# configure terminal (Entrar en modo de configuración)

Router(config)# router ospf 1 (Inicia el proceso de enrutamiento OSF, 1 es el ID del proceso)

Router(config-router)# network 192.168.1.0 0.0.0.255 area 0 (asigna la red 192.168.1.0/24 al área 0)

Router(config-router)# network 192.168.2.0 0.0.0.255 área 0 (asigna la red 192.168.2.0 al área 0)

Router(config-router)# exit

Router(config)# exit

Router# write memory (Guarda la configuración)Explicación de los comandos:

- RIP

- Router rip: inicia el proceso RIP

- Version 2: Establece la v2 de RIP

- network[ip de red]: Define las redes que se anuciarán.

- no auto-summary: Desactiva la agregación automática de redes, y permite el uso de subredes

- OSPF:

- router ospf[ID]: Inicia el proceso OSPF con un id único para cada router.

- network[ip de red] [wildcard mask] area [número de área]: Anuncia la red y asigna el área.

- wildcard mask: es el inverso de la máscara de subred, don de 0 indica los bits que deben coincidir.

Diferencias:

- RIP: mas sencillo pero menos eficiente en grandes redes

- OSPF: mas adecuado para grandes redes, métricas mas precisas.

4.- Configuración a nivel capa de aplicación:

En esta capa encontramos los protocolos mas cercanos al usuario, como los siguientes:

- Protocolo DHCP: Se encarga de la distribución automática de direcciones IP a los dispositivos. Configuraremos la máscara de subred, la puerta de enlace y los servidores DNS.

- Ventajas:

- Automatización: simplifica la administración

- Eficiencia: Evita duplicidades de IP

- Escalabilidad: ideal para redes grandes

- Ventajas:

- Protocolo DNS: traduce las direcciones ip en nombres (www.miweb.com = 192.168.1.1)

- Consulta el nombre: Un usuario hace una petición al DNS de un nombre para ver que ip está asociada.

- Resolución: El servidor DNS busca en su BD la ip correspondiente al nombre.

- Respuesta: Envía al dispositivo peticionario la ip que corresponde al nombre pedido.

- Protocolo HTTP: Comunicación entre cliente y servidor. (http: info no encriptada, https: info encriptada)

- Solicitud: Un cliente (navegador por ej) hace una petición.

- Respuesta: El servidor procesa la petición y envía una respuesta con un código de estado. (200 si está ok, 404 si no es encontrado etc…)

5.-Implementando seguridad en la red. Las ACLs (Listas de control de Acceso)

- ACLs son reglas de filtrado de datos para controlar el tráfico que entra y sale del router o switch.

- Funciones de las ACL:

- Filtrado de tráfico: Controlan el tráfico mediante criterios como IPs, Protocolos y Puertos

- Seguridad: Bloquean el acceso no autorizado.

- Restricción de ancho de banda: Pueden limitar el trafico para mejorar la eficiencia

- Tipos de ACL:

- ACL Estándar: Filtra el tráfico por IP (cerca del destino)

- ACL Extendida: Filtra el tráfico por múltiples criterios, ip, protocolo, puerto etc… (cerca del origen)

- Funciones de las ACL:

- Configuración de una ACL en un router Cisco:

- Configuración ACL Estándar:

- Ejemplo, denegamos el acceso a esta red 192.168.1.0/24 desde la IP 192.168.0.10

router# configure terminal

router(config)# access-list 10 deny 192.168.2.10 (Crea una ACL 10 y deniega la ip)

router(config)# access-list 10 permit any (Permite el acceso al resto de tráfico)

router(config)# interface GigabitEthernet0/0 (Selecciona un interfaz)

router(config-if)# ip access-group 10 in (Aplica la ACL a la interfaz de entrada)- Configuración de ACL Extendida:

- Si se quiere bloquear el tráfico HTTP (puerto 80) desde la red 192.168.1.0/24 hacia 10.0.0.0/24

router(config)# access-list 100 deny tcp 192.168.1.0 0.0.0.255 10.0.0.0 0.0.0.255 eq 80 (Boloquea el HTTP)

router(config)# access-list 100 permit ip any any (Permite el resto del tráfico)

router(config)# interface GigabitEthernet0/0 (selecciona un interfaz)

router(config-if)# ip access-group 100 in (Aplica la ACL a la interfaz de entrada)6.- Resolución de incidencias:

Recopilar la siguiente información:

- Topología de red + direcciones de equipos y dispositivos

- Lista de direcciones y puertos con acceso desde el exterior

- Guardar la info de servidores, en caso de tenerlos

- Lista de problemas que vayan surgiendo y las soluciones adoptadas

6.1.- Parámetros de rendimiento

- Velocidad de transferencia

- Numero de paquetes que circulan correctamente entre nodos

- Tiempo de respuesta

6.2.-Seguridad física de los espacios

- Temperatura y humedad: 18º – 24º cables y 30%-55% humedad

- Incendios

- Inundaciones

- Señales electromagnéticas

- Apagones

- Desastres naturales

6.3.-Incidencias en redes locales

- Físicas:

- Fallos en tarjetas de red

- Fallos en cables

- Fallos en dispositivos de interconexión

- Lógicas:

- Errores de software

- Configuración errónea de dispositivos

- Incidencias provocadas por ataques a la seguridad

- Como evitarlo?

- Uso de antivirus.

- Uso de Firewall

- Accesos a los equipos protegidos con contraseñas seguras

- Técnicas de cifrado de datos

- Activación de funciones de seguridad en navegadores

- Uso de protocolos de seguridad en redes inalámbricas

- Como evitarlo?

6.4.-Monitorización de redes cableadas e inalámbricas

- Observación de cambios, donde debemos poner atención a:

- Uso de los servicios de la red

- Contabilidad del trafico por la red

- Errores y fallos ocurridos

- Estado de los procesos que se ejecutan por la red

- Cambios en el Hardware

- Cambios en el Software

- Cuellos de botella

- Número de usuarios de la red

- Número de usuarios desatendidos

- Intentos de accesos no autorizados

6.5.-Análisis del tráfico en la red

Existe multitud de aplicaciones para esta tarea, aunque el mas utilizado es el Wireshark, captura paquetes y analiza la red.

6.6.-Documentación de incidencias

Es recomendable realizar un informe al detalle de cada incidencia que ocurra. Este informe deberá contener:

- Tipo de incidencia

- Equipos afectados

- Descripción, día y hora

- Medidas adoptadas

Los ficheros LOG son de gran ayuda para la confección de este informe ya que registran todo lo que pasa en un sistema en un intervalo de tiempo. Y suele almacenar datos de monitorización de la red como, trafico de paquetes, colisiones, fallos etc…

6.7.-Comandos de Windows

- ipconfig: muestra la configuración de red

- Ipconfig /all : muestra información detallada

- ipconfig /renew : Renueva la ip Automática

- ipconfig /release : libera la ip automática

- ipconfig /flushdns : borra dtodas las entradas DNS.

- ping : comprueba la comunicación

- tracert : muestra la ruta hacia un equipo remoto detallado los saltos que tenga

- nslookup : prueba el funcionamiento DNS

- net : realiza un diagnostico de la red

- net start : inicia un servicio o lista los servicios en funcionamiento

- net stop : detiene un servicio de windows

- net share : muestra los recursos compartidos

- net user : crea o elimina usuarios

- netstat : muestra las conexiones activas -a muestra todas las conexiones y puertos

- route : muestra y modifica la tabla de enrutamiento del dispositivo con print muestra la tabla, con add, del o change, añade, borra o cambia.

- netsh : permite modificar, administrar y diagnosticar la configuración de una red con mas detalle.

Muchas gracias por el curro crack

A ti por hacer que merezca la pena 😉