Publicaciones Similares

MJE T1 Elementos

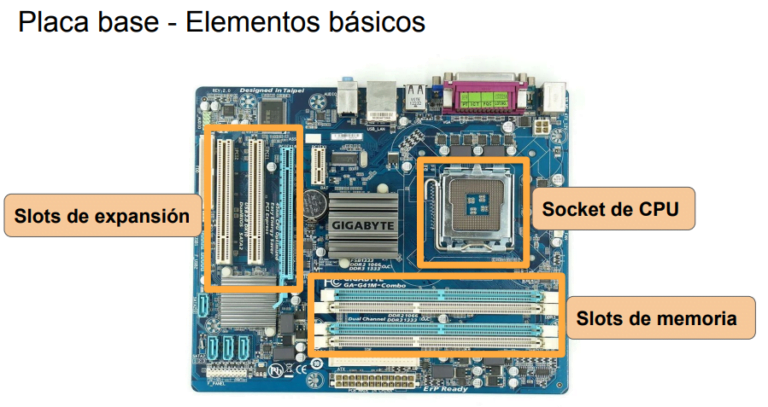

PoradminEn este primer tema, exploraremos los elementos esenciales de un sistema microinformático: Este tema establece las bases para comprender los sistemas microinformáticos. En las próximas lecciones, profundizaremos en cada componente. Pincha AQUI y échale un vistazo.

TEMA 3 SEG LOGICA

PoradminUNIDAD 3: SEGURIDAD LÓGICA 3.1 Introducción 3.2 Principios de seguridad lógica 3.2.1 Detección de intrusos (IDS) 3.3 Control de acceso lógico Incluye políticas de contraseñas, control de acceso en BIOS, gestor de arranque y sistema operativo. 3.3.1 Política de contraseñas 3.3.2 Control de acceso en BIOS y gestor de arranque 3.3.3 Control de acceso en…

T5.-SO Propietario (II)

Poradmin1.-Comandos Básicos Un comando es una órden que un operador da al ordenador para que ejecute una acción (command). Sintaxis: Comando [unidad lógica][/parámetro1][/parámetro2] Comandos: 1.1.-Comandos básicos sobre directorios Comandos: 1.2.-Comandos sobre ficheros Comandos: 1.3.-Caracteres comodín 1.4.-Comandos de información del sistema Comandos: 2.-Organización de la información 2.2.-Trayectorias y Caminos 2.3.-Redireccionamiento Los ficheros pueden ser de entrada…

T6.-Sistema Operativo Libre I

Poradmin1.2.- Sistema Operativo Linux Creado en 1991 por Linus Torvalds finlandés. Su kernel salió en 1996 bajo licencia GPL v2. GNU/Linux Unix es un sistema operativo portable, multitarea y multiusuario, desarrollado en 1969 por un grupo de empleados de los laboratorios Bell de ATT, entre los que figuran Ken Thompson, Dennis Ritchie y Douglas Mcllroy….

Test 4 MJE-Electricidad

PoradminPara este test debes tener claras las fórmulas de calculo de potencias, consumos etc… del Tema 3 de MJE.

T3-SVV MÁQUINA VIRTUAL

PoradminAplicación que simula el funcionamiento de una máquina real, ideal como entrono de pruebas de software. En una máquina real con Windows (un sistema operativo propietario) instalado, es decir, sistema operativo host o anfitrión, instalaremos una herramienta de virtualización y con ella instalaremos Ubuntu (un sistema operativo Libre), es decir, será un sistema operativo Huésped…